5 melhores mecanismos de busca para hackers

A melhor forma de atacar sistemas é entender sobre eles antes de executar o ataque, dessa forma a taxa de sucesso aumenta muito, como no livro “a arte da guerra” o autor cita que precisamos entender mais sobre nossos inimigo que a nós mesmos, esse princípio se coloca a prova muito em hacking.

Esses são os melhores mecanismos de busca para hackers

1. Shodan

Shodan é o primeiro mecanismo de busca do mundo para dispositivos conectados à Internet. Descubra como a inteligência da Internet pode ajudá-lo a tomar melhores decisões.

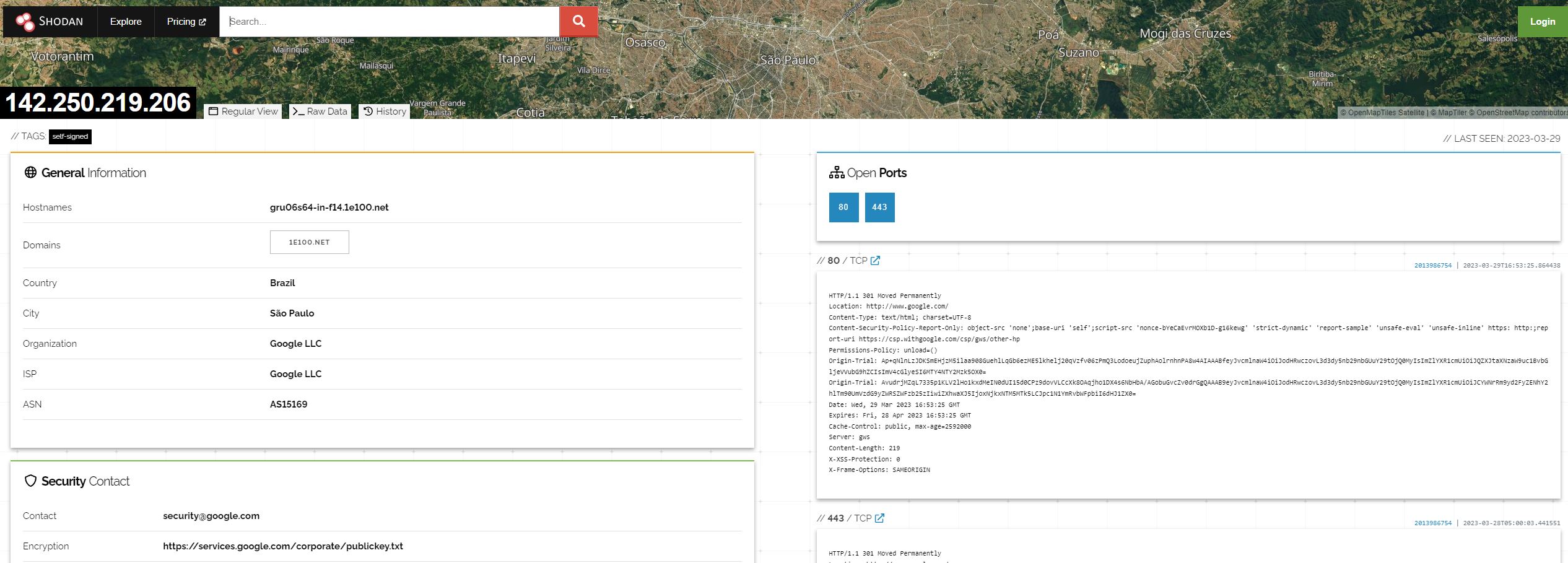

Através do shodan vamos conseguir passar um IP específico de um site ou servidor e com isso buscar portas abertas e outros itens importantes para nossa investigação.

E como identificar um IP de um domínio na internet? No linux podemos passar esse comando:

host google.com

Trazendo o resultado:

google.com has address 142.250.219.206

google.com has IPv6 address 2800.3f0:4001:825::200e

google.com mail is handled by 10 smtp.google.com

Coloque no shodan e receba esse resultado:

Com isso você já consegue obter diversos insights como localização, portas abertas e etc para criar seu ambiente de ataque e sua arquitetura bem planejada para isso.

2. Censys

O Censys capacita as equipes de segurança com o mapa mais abrangente, preciso e atualizado da Internet para defender superfícies de ataque e caçar ameaças.

Censys é uma ferramenta muito poderosa, apesar de ser paga tem ajudado empresas a mitigar possíveis ameaças.

3. Onyphe

Dados de geolocalização

Acompanhamos as alterações nos dados de geolocalização para endereços IP. Temos dados sobre país, cidade, hora local ou latitude/longitude

As informações do netblock publicamente acessíveis são baixadas regularmente. Temos dados sobre nomes de rede, sub-rede e descrição de netblocks

Verificação ativa da Internet

Coletamos informações sobre portas abertas junto com sistema operacional com impressões digitais. Somos capazes de identificar de forma confiável o sistema operacional remoto com um único pacote

DNS passivo

O espaço de endereço IP completo é resolvido continuamente para o registro PTR. Além disso, os nomes de host encontrados são resolvidos para registros IPv4 e IPv6 A.

Pesquisas de lista de ameaças

Todos os dias, baixamos informações da lista de ameaças publicamente disponíveis de várias fontes. Por exemplo, pesquisamos EmergingThreats, iblocklist, Abuse.ch ou UCE protect

Colar pesquisas de sites

Monitoramos sites públicos de colagem e procuramos strings de endereços IP. Assim, relacionamos dados do pastebin para enriquecer outras informações

O onyphe é bem parecido com o shodan, basta apenas colar o IP que você quer investigar.

4. Tor.link

Como ensino no livro sobre Dark web e anonimato o Tor deve fazer parte de suas pesquisas já que você consegue encontrar o mais variado conteúdo lá dentro.

O tor.link consegue demonstrar diversos sites conhecidos na dark web utilizando seu mecanismo de pesquisa, desta forma, você não vai precisar decorar aquele link gigante de um site na dark web que muitas vezes é complexo ou você precisa favoritar no seu navegador Tor.

Use com sabedoria este site já que ele pode demonstrar bastante coisa dentro da dark web e esse ambiente é bem hostil.

5. GTFOBins e LOLBAS

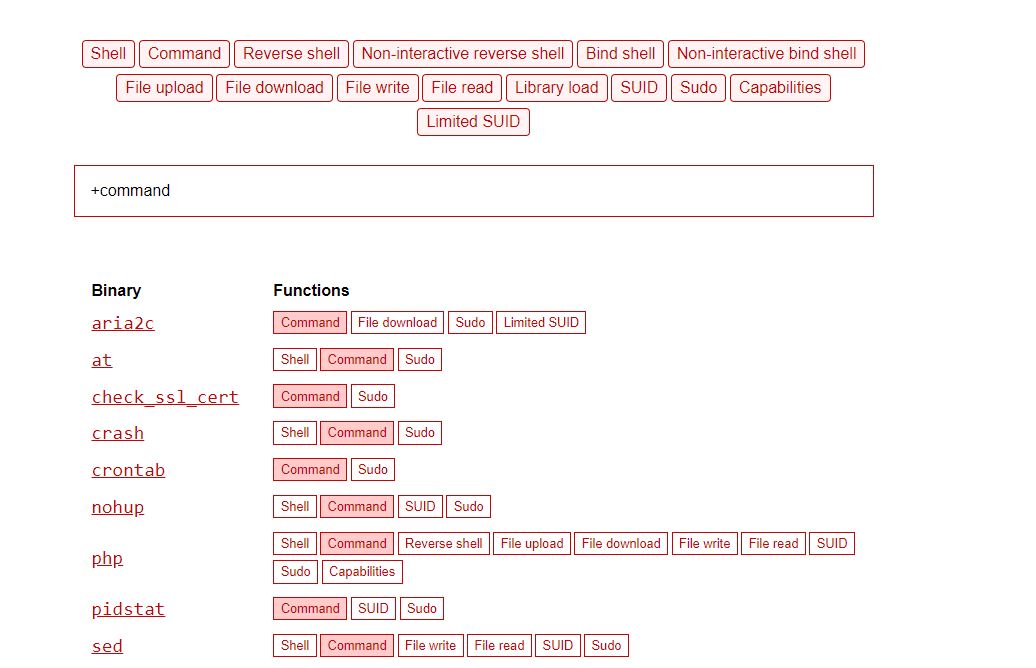

GTFOBins é uma lista selecionada de binários Unix que podem ser usados para contornar as restrições de segurança locais em sistemas mal configurados.

O projeto coleta funções legítimas de binários Unix que podem ser abusadas para quebrar shells restritos, escalar ou manter privilégios elevados, transferir arquivos, gerar bind e shells reversos e facilitar as outras tarefas pós-exploração.

É importante observar que esta não é uma lista de exploits, e os programas listados aqui não são vulneráveis per se, em vez disso, GTFOBins é um compêndio sobre como viver da terra quando você tem apenas alguns binários disponíveis.

E ao mesmo tempo você consegue utilizar o LOLBAS para Windows com o mesmo princípio do GTFOBins.

Basta pesquisar o que você quer explorar que o GTFO Bins já vai te mostrar diversos binários de escala de privilégios.

Se você curtiu nos siga nas redes sociais em @ackercode e me deixem mais sugestões de buscadores importantes para você